Header

Ihr Suchergebnis

Sie recherchieren derzeit unangemeldet.Melden Sie sich an (Login) um den vollen Funktionsumfang der Datenbank nutzen zu können.

Sie suchen in allen Bereichen nach dem Autor Krausz S.

In der Rubrik Zeitschriften haben wir 2 Beiträge für Sie gefunden

-

Cyber Security by Design in der Anlagenplanung und -realisierung

Rubrik: Automation

(Treffer aus TechnoPharm, Nr. 03, Seite 158 (2020))

Mettler H | Krausz S | Jebari A

Cyber Security by Design in der Anlagenplanung und -realisierung / Teil 2*Teil 1 dieses Beitrags ist erschienen in TechnoPharm 10, Nr. 2, 108-111 (2020). · Mettler H, Krausz S, Jebari A · Exyte Central Europe, Stuttgart

Die ISO-Normenfamilie 2700X legt die Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines Informationssicherheitsmanagementsystems (ISMS) im Kontext der Organisation fest. Außerdem beinhaltet sie Anforderungen für die Beurteilung und Behandlung von Informationssicherheitsrisiken entsprechend der individuellen Bedürfnisse der Organisation. Die Anforderungen sind allgemein gehalten und sollen auf alle Organisationen anwendbar sein, ungeachtet ihrer Art und Größe [ 20 ]. In der Norm ISO 27002 werden konkrete Vorgaben zur Umsetzung genannt. Automatisierte und computerisierte Systeme wurden in den letzten Jahren ein maßgeblicher Bestandteil sowohl in der Bearbeitung als auch in der Speicherung und Archivierung von GMP-relevanten Informationen entlang der Wertschöpfungskette im Unternehmen. Folglich ...

-

Cyber Security by Design in der Anlagenplanung und -realisierung

Rubrik: IT

(Treffer aus TechnoPharm, Nr. 02, Seite 108 (2020))

Mettler H | Krausz S | Jebari A

Cyber Security by Design in der Anlagenplanung und -realisierung / Teil 1 · Mettler H, Krausz S, Jebari A · Exyte Central Europe, Stuttgart

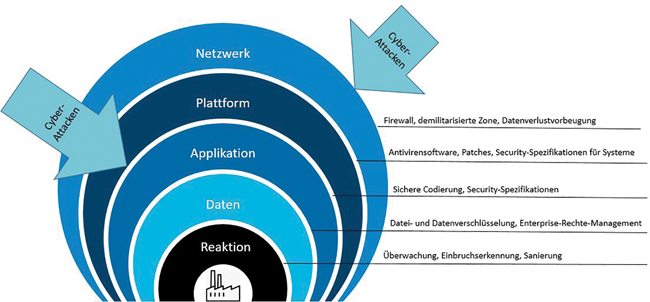

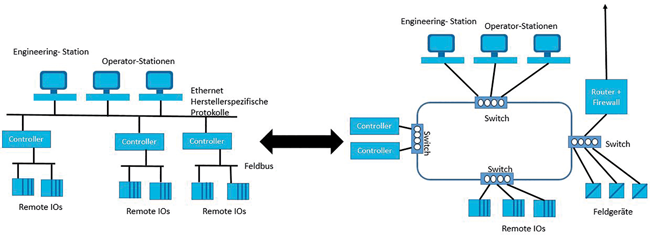

Cyber Security by Design stellt einen interessanten Entwicklungsansatz dar, der im Software- und Hardware-Design in einer Reihe IT-gestützter Systeme schon zum Einsatz kommt. Bislang wurden aber solche Ansätze in der Planung von automatisierten verfahrenstechnischen Anlagen für die Pharmaindustrie noch nicht nennenswert berücksichtigt. In diesem Beitrag wird dazu ein prozessorientiertes Modell vorgestellt, das die Integration des Security-by-Design-Prinzips in den Planungsprozess von Anlagen und computerisierten Systemen in der Pharmaproduktion aufzeigt.